Normale IT-sekuriteitspraktyke sal u moontlik nie beskerm teen kwaadwillige aanvalle wat u stelsel binnedring deur alledaagse toestelle nie, soos USB-sleutels. Shutter

As u 'n besigheid bedryf, is u waarskynlik besorg oor IT-sekuriteit. Miskien belê u in antivirusprogrammatuur, firewalls en gereelde stelselopdaterings.

Ongelukkig sal hierdie maatreëls u waarskynlik nie beskerm teen kwaadwillige aanvalle wat u daaglikse toestelle deur u stelsels binnedring nie.

Op die aand van Vrydag, die 24ste Oktober, was 2008 Richard C. Schaeffer jr., Die NSA se top-offisier vir die beskerming van rekenaarstelsels in 'n inligtingsessie met die Amerikaanse president George W. Bush, toe 'n assistent 'n nota aan hom gegee het. Die nota was kort en saaklik. Hulle is gekap.

Hoe het dit gebeur? Die skuldige was 'n eenvoudige USB.

USB-verskaffingskettingaanvalle

Die aanval was onverwags omdat geklassifiseerde militêre stelsels nie aan eksterne netwerke gekoppel is nie. Die bron is geïsoleer aan 'n wurm wat op 'n USB-sleutel gelaai is wat noukeurig opgestel en in groot getalle gelaat is gekoop by 'n plaaslike internetkiosk.

Dit is 'n voorbeeld van 'n aanvalskettingaanval wat fokus op die minste veilige elemente in die verskaffingsketting van 'n organisasie.

Die Amerikaanse weermag het onmiddellik na verbied USB-dryf in die veld. 'N Paar jaar later sou die VSA dieselfde taktiek gebruik om Iran se kernwapenprogram te verbreek en te ontwrig in 'n aanval wat nou genoem is Stuxnet.

Die les is duidelik: as u USB-skyfies in u stelsels koppel, moet u baie seker wees waar hulle vandaan kom en wat daar is.

As 'n verskaffer 'n geheime loonvrag op 'n USB-stick kan kry, is daar geen veilige periode waarin 'n USB 'n goeie keuse is nie. Byvoorbeeld, u kan tans 'n USB-stokkie koop wat in die geheim 'n klein rekenaar is, en sodra u 'n venster op u masjien oopmaak en die Death Star-optog.

Dit is maar net een soort aanvalskettingaanval. Wat is die ander soorte?

Netwerkvoorsieningskettingaanvalle

Rekenaargebruikers is al hoe meer geneig om al hul inligting op 'n netwerk te stoor en hul bates op een plek te konsentreer. In hierdie scenario, as een rekenaar in die gedrang is, is die hele stelsel oop vir 'n aanvaller.

Oorweeg 'n konferensietelefoon wat in u organisasie gebruik word. Gestel hierdie telefoon het 'n ingeboude fout op die netwerk wat aanvallers in staat sou stel om dit te doen luister na enige gesprekke in die omgewing. Dit was die werklikheid in 2012 toe meer as 16 weergawes van Cisco se gewilde IP-telefoon geraak is. Cisco het 'n pleister vir hul telefone vrygestel, wat deur die meeste ondernemings se IT-sekuriteitsafdelings geïnstalleer kan word.

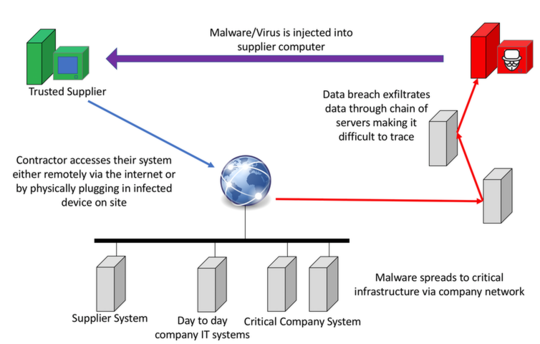

Die basiese model van 'n netwerkaanvoerkettingaanval wys hoe kwesbaar onderling verbonde stelsels binne 'n organisasie is. Skrywer verskaf

In 2017 het 'n soortgelyke probleem ontstaan toe 'n handelsmerk vir 'n hospitaal graad skottelgoedwasser geraak is deur 'n ingeboude onseker webbediener. In die geval van 'n hospitaal is daar baie privaat data en spesialis toerusting wat deur so 'n kwesbaarheid in die gedrang kan kom. Terwyl 'n pleister uiteindelik vrygestel is, het dit 'n gespesialiseerde tegnikus nodig om dit op te laai.

Voorsieningskettingaanvalle is onlangs betrek by die rampspoedige mislukkingskoers van die Noord-Koreaanse raketprogram. David Kennedy, in 'n video vir Die Visa, bespreek hoe die VSA kernprogramme met behulp van kuber voorheen ontwrig het. As hulle nog oor hierdie vermoë beskik, is dit moontlik dat hulle dit geheime wil hou. Sou dit die geval wees, is dit moontlik dat een van die talle Noord-Koreaanse mislukkings 'n toets van so 'n kuberwapen kon gewees het.

Vyf maniere waarop ondernemings hulself kan beskerm

Om uself teen dit alles te beskerm, moet u basiese kuberhigiëne-prosesse instel wat u besigheid vry van besmetting kan hou.

-

Koop en installeer goeie antivirusprogrammatuur en gebruik dit in die beskermende modus, waar dit alles op u rekenaar skandeer. Ja, selfs Mac's kry virusse

-

monitor wie op u netwerk is, vermy die gebruik van onbetroubare toestelle soos USB's en laat u administrateurs outorun as 'n stelselwye beleid

-

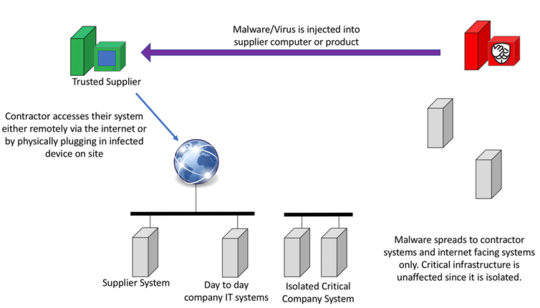

skei u netwerke af. Het kritieke aanleginfrastruktuur? Moet dit nie op dieselfde netwerk hê as u dag-tot-dag-netwerke wat deur die publiek beskikbaar is of vir gaste nie

-

werk gereeld op. Moenie bekommerd wees oor die nuutste en grootste probleme nie, maak die bekende kwesbaarhede in u stelsels reg - veral die een van 1980

-

betaal vir u sagteware en arbeid. As u nie vir die produk betaal nie, betaal iemand vir u as die produk.

Deur u kritieke infrastruktuur te skei van die netwerke wat in die gesig staar en die beskikbare verskaffersnetwerke, is dit moontlik om 'n mate van beskerming te bied. Sommige aanvalle kan egter hierdie 'luggap' oorbrug. Skrywer voorsien

Kuberbewustheid is van kardinale belang

Ten slotte kan jy maksimeer kuberveerkragtigheid deur almal in u organisasie op te lei om nuwe vaardighede aan te leer. Maar dit is uiters belangrik om te toets of u opleiding werk. Gebruik werklike oefeninge - in samewerking met veiligheidspersoneel - om u organisasie te ondersoek, die vaardighede in te oefen en uit te werk waar u verbeteringe moet aanbring.

Die prys van enige internetverbinding is dat dit kwesbaar is vir aanvalle. Maar soos ons getoon het, is nie eens selfstandige stelsels veilig nie. Doelbewuste oefening en deurdagte benaderings tot veiligheid kan die beskerming van u besigheid of werkplek verhoog.![]()

Oor die skrywers

Richard Matthews, PhD-kandidaat, Universiteit van Adelaide en Nick Falkner, medeprofessor en direkteur van die Australiese Smart Cities Consortium, Universiteit van Adelaide

Hierdie artikel is gepubliseer vanaf Die gesprek onder 'n Creative Commons lisensie. Lees die oorspronklike artikel.